En la actualidad digital, es crucial la seguridad de nuestros dispositivos. Con el aumento del uso de teléfonos móviles, tabletas y computadoras, la protección de nuestra información personal se vuelve prioritaria. Así,, se plantea la duda de cómo desbloquear de forma segura y eficaz estos dispositivos. Se presentan diferentes maneras de desbloquear, siendo los dos más habituales un patrón de desbloqueo y el código PIN.

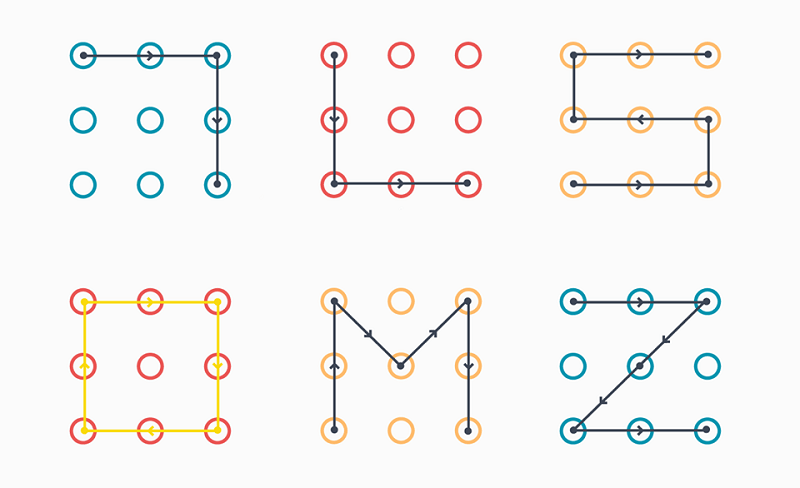

El patrón de desbloqueo consiste en trazar una serie de puntos en la pantalla, ofrece una forma visual e intuitiva de proteger nuestros dispositivos. En contraste, el PIN de acceso, que generalmente es una secuencia numérica, es considerado un método más convencional y popular. Ambos tienen sus ventajas y desventajas, y la elección entre uno u otro depende de las preferencias individuales y de las características de seguridad que cada usuario valore. En este texto, vamos a examinar en profundidad las distinciones entre estos métodos de desbloqueo y otros tipos de seguridad, así como sus efectos sobre la protección de información personal.

Técnicas de Desbloqueo

El desbloqueo de aparatos móviles, PCs y tabletas se puede ser a través de diversos sistemas, cada uno con sus propias distinciones y tipos de seguridad. Entre los más comunes se localizan el patrón de acceso, el número secreto de seguridad y la clave de acceso. Estos métodos tradicionales son fáciles de retener para los usuarios, pero pueden ataques si alguien tiene permiso al aparato.

Hoy en día, la innovación ha progresado y muchos dispositivos incluyen métodos de desbloqueo más sofisticados, como la impronta dactilar y el identificación facial. Estos métodos ofrecen una superior facilidad y seguridad, ya que permiten acceder a los dispositivos de manera veloz y sin obligación de retener códigos. Sin embargo, es importante tener en cuenta que también pueden traer amenazas si no son configurados correctamente.

La seguridad de los aparatos móviles también se puede ser con utilidades de acceso remoto, como Find My Device y Encuentra Mi iPhone. Estas herramientas facilitan ubicar y acceder a el aparato en caso de extravio, además de ofrecer opciones para proteger los datos personales. Restablecer el dispositivo a su ajuste de origen es otra alternativa, pero esta generalmente conlleva la eliminación de información, por lo que se debe tener cuidado y emplear métodos de recuperación de contraseña cuando sea posible.

Ventajas del Modelo de Desbloqueo

Una de las más destacadas ventajas del sistema de acceso es su simplicidad y velocidad. Los individuales pueden acceder a sus dispositivos con un sencillo gesto en la superficie, lo que hace que el método sea mucho más eficiente que recordar y teclear un código. Esta inmediatez es particularmente valorada en situaciones donde el reloj es importante, como cuando se requiere contestar a una notificación o texto de inmediato.

Además, el dibujo de acceso proporciona un grado de adaptación que otros métodos, tales como un PIN o clave, no ofrecen. Los personas pueden crear patrones únicos que muestran sus preferencias, lo que también les da un nivel de autonomía sobre la seguridad de sus dispositivos. Esta adaptación puede hacer que el uso del aparato sea más agradable y menos aburrido.

Otra ventaja notable del sistema de acceso es la complejidad que puede suponer para los intrusos. A contrario de los códigos de un número secreto, que pueden ser más con mayor facilidad descubiertos, los dibujos pueden combinar diferentes rutas y movimientos en la pantalla, lo que agrega una nivel adicional de seguridad. Aunque no es infalible, el sistema de desbloqueo tiende a ser menos vulnerable a ataques por fuerza que las mezclas de números tradicionales.

Beneficios del Código PIN

El código PIN es uno de de los métodos más comunes para el desbloqueo de móviles, tablets y computadoras debido a su simplicidad y eficacia. Una de las mayores ventajas es su comodidad de uso. Al ser un código dígito corto, los usuarios pueden retener fácilmente su código, lo que facilita el ingreso rápido a sus dispositivos. iCloud es particularmente útil en casos en las que se necesita ingresar rápidamente a la data, como en entornos laborales o durante viajes.

Adicionalmente, ventaja del PIN es su reducido uso de energía. A diferencia de los esquemas de desbloqueo o los sistemas de reconocimiento facial, que pueden necesitar características avanzadas del equipamiento, un PIN puede ser usado en prácticamente cualquier aparato. Esto indica que incluso los aparatos más antiguos pueden contar con un método de seguridad seguro, asegurando que los usuarios que no tienen acceso a tecnologías sofisticada también puedan proteger sus información personal.

Aparte de eso, los PIN de seguridad son menos vulnerables a los intentos de hackers en comparación con algunos sistemas de desbloqueo como los esquemas, que pueden dejar marcas visibles en la pantalla. Un código que se mantiene en privado es menos posible que sea revelado por terceras personas. Esta propiedad lo convierte en una opción segura para resguardar la data confidencial, ofreciendo un nivel de paz mental y confianza en la protección de los dispositivos móviles y privados.

Variadas Alternativas de Desbloqueo

Aparte del patrón de patrón de acceso y el PIN de protección, existen otras opciones que pueden incrementar la tu dispositivo. Una alternativa consiste en la huella dactilar, que facilita el acceso a su teléfono, PC o tablet con solamente colocar el dedo en un dispositivo de lectura. Dicha opción es veloz y conveniente, ofreciendo la ventaja de ser exclusiva de cada uno de los usuario, lo aumenta la tus datos personales. Del mismo modo, el reconocimiento facial se ha muy popular, utilizando la cámara del aparato con el fin de reconocer al dueño, aunque eficacia puede dependiendo de las luz y la del hardware.

Las opciones de acceso remoto también brindan alternativas útiles en caso de que te olvides de su contraseña o patrón. Herramientas como Find My Device y Find My iPhone permiten a los dueños localizar, bloquear o borrar sus de forma remota. Estas funcionalidades pueden resultar decisivas para salvaguardar la información contenida en su dispositivo en caso de pérdida o robo, garantizando que terceros no puedan acceder a sus datos.

Finalmente, el restablecimiento de fábrica representa una opción a considerar, particularmente cuando requiere acceder a un dispositivo que no puedes. No obstante, tal método tiende a implicar la pérdida de información, por lo que es hacer copias de respaldo de los datos previamente. Alternativas como Mi Desbloqueo o ID de Oppo brindan métodos particulares a desbloquear algunos aparatos, facilitando una restauración de su entrada sin necesidad de borrar información importante.

Consideraciones de Protección

Al optar entre un dibujo de desbloqueo y un PIN de protección, es esencial considerar la fortaleza de cada sistema. Un patrón, aunque podría ser fácil de recordar, puede vulnerable si es excesivamente fácil o si se dibuja de manera anticipable. Los estudios han revelado que muchos usuarios escogen por patrones que son a la vista llamativos o que siguen una lógica sencilla, lo que puede hacer más fácil su identificación por un espectador. En contraste, un número puede ofrecer una nivel adicional de protección si se selecciona correctamente, combinando números en un orden que no sea obvio.

Otro aspecto a tener en cuenta es la posibilidad de olvidar o olvidarse de el acceso. En situación de usar un dibujo, la restauración puede requerir el restablecimiento de valores de fábrica, lo que podría llevar en la pérdida de información. Los programas operativos modernos brindan herramientas de desbloqueo remoto, como Find My Device o Encontrar mi iPhone, que pueden ayudar en la recuperación de la clave sin eliminar datos. Es fundamental familiarizarse con estas opciones antes de elegir un método de acceso.

Por último, es esencial reflexionar sobre la protección de datos personales. Cualquiera de los métodos elegidos debe cuidar no solo el acceso al aparato, sino también la información sensible guardada en él. La fusión de métodos, como utilizar un número junto con identificación facial o huellas digitales, puede ofrecer una protección más robusta eficaz. Siempre es recomendable mantener actualizadas las configuraciones de protección para adaptarse a las amenazas nuevas y proteger adecuadamente la data personal.